📝Un modelo de riesgos es una herramienta que te permite medir y evaluar las amenazas que vives en el ámbito digital. Te sirve para conocer el perfil de riesgo de tu organización, y así determinar el tipo de protección que necesitas para cuidar tu información.

¿Qué tan seguido debería modelar mis riesgos?

Es recomendable hacer un modelado de riesgos cada cierto tiempo – puede ser cada 3 ó 6 meses, ó cada año. Depende de qué tanto cambie el panorama de seguridad digital de tu colectiva.

| Recuerda tomarte un descanso cuando estés mapeando esta información. Este es un proceso en el que las personas involucradas estarán expuestas a situaciones de recordar amenazas y esto podría perturbar el bienestar individual y grupal. Recomendamos prestar mucha atención a nuestro sentir propio y el de los demás y cuidarse mucho en este proceso. |

¿Cómo creo un modelo de riesgos?

Para crear tu modelo de riesgo y conocer el perfil de riesgo de tu organización debes identificar lo siguiente:

💎1. Identifica qué es lo que quieres proteger o tus activos: Estos son los datos o información que quieres proteger porque pone en riesgo a tu organización o a tu comunidad. Recuerda que la información que guardas en tus dispositivos o que compartes en tus redes sociales puede revelar mucho sobre ti y las personas que quieres cuidar.

💎2. Identifica de quién quieres proteger a tus adversarios: las personas, organizaciones o comunidades que quieren hacerte daño y buscan censurar, bloquear o detener tu activismo por diferentes motivos. Un adversario puede ser una ex pareja, una colectiva organizada, o el gobierno.

💎3. Identifica la capacidad de tus adversarios: o los recursos económicos, sociales y tecnológicos que tiene tu adversario. Existen diferentes niveles de adversario de acuerdo a sus capacidades:

💥 Adversarios poco sofisticados. Usuarios comunes sin conocimiento profundo de tecnología, pero que buscan hacer daño social o emocional. Por ejemplo, usan redes sociales de manera convencional, pero las utilizan para hacer comentarios agresivos o enviar mensajes directos a quienes no piensen como ellos. Pueden ser compañeros de trabajo, de estudio, roommates, etc.

💥 Medianamente sofisticados. Estas personas saben cómo utilizar herramientas para realizar ataques menores a páginas web y podrían tener acceso a información sensible a partir de su círculo social o laboral. Por ejemplo, un empleado de una empresa de telecomunicaciones podría acceder al registro de llamadas o consultar a quién le pertenece un número celular gracias a su posición.

💥 Muy sofisticados. Este adversario tiene mucho alcance y muchos recursos. Por ejemplo, el gobierno puede adquirir o desarrollar herramientas para la vigilancia de activistas o un miembro de la Policía podría solicitar acceso a la ubicación de tu celular en los últimos tres meses sin necesidad de una orden judicial (DL 1182). Mayor información en hiperderecho.org/dl1182.

💎4. Identifica las amenazas o los ataques: incidentes o cualquier evento que tus adversarios podrían llevar a cabo para amenazar la seguridad de nuestros activos y la posible consecuencia de esta amenazas.

| ¡Tomen un enfoque de género cuando identifiquen amenazas! Asegúrense de identificar los ataques específicos que como activistas feministas que trabajan en defensa de mujeres, disidencias, y la comunidad LGTBIQ+, podrían recibir. |

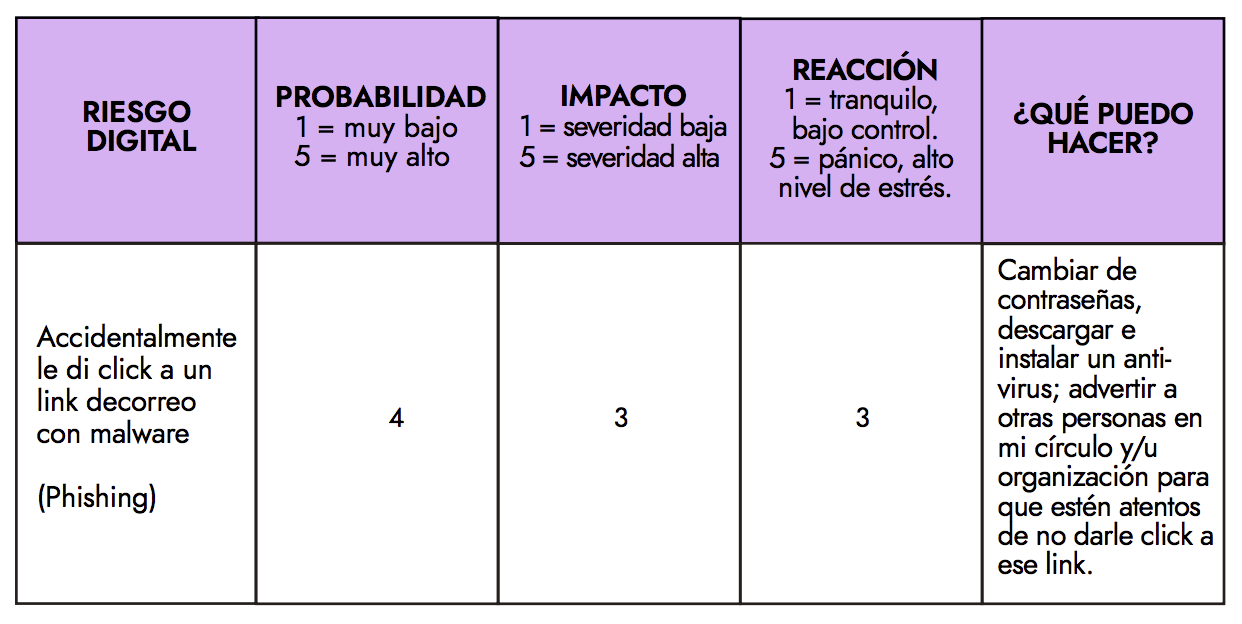

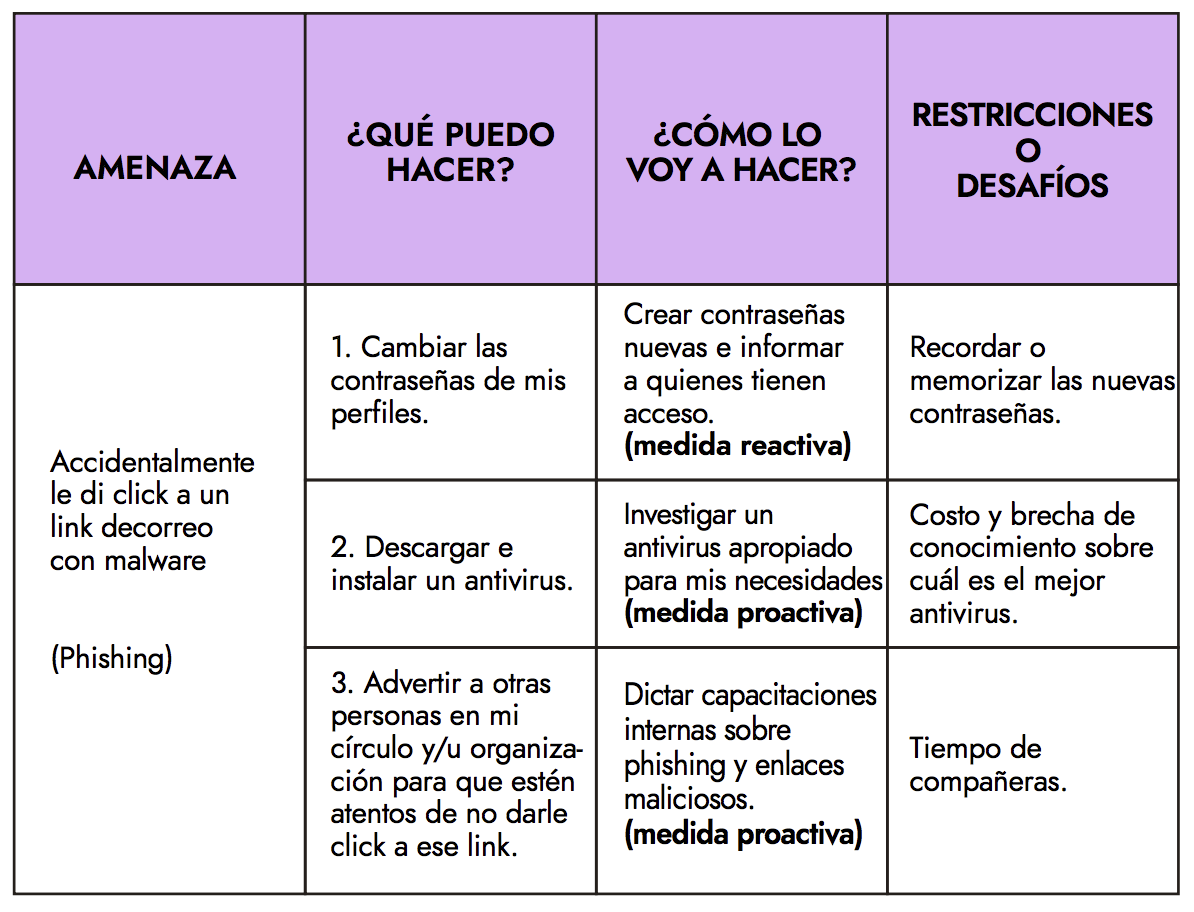

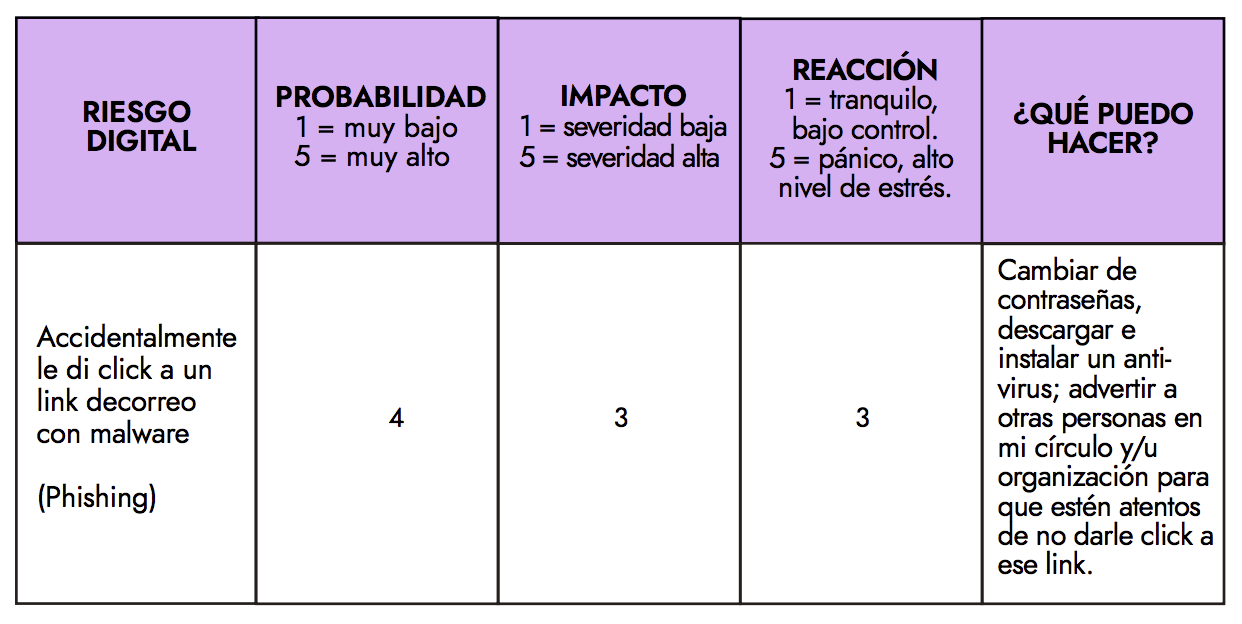

💎5. Mide el riesgo o la posibilidad de que una amenaza se vuelva realidad.

¿Cómo mido el riesgo de mi amenaza?

La organización Level-Up nos sugiere un gran método:

1. Identifica la probabilidad de que esa amenaza ocurra y se convierta en realidad. Para evaluar la probabilidad hay que tomar en cuenta factores técnicos y sociales. Toma en cuenta el género y la defensa de los derechos humanos como factores de riesgo. Para medir las probabilidades de estos riesgos, formula una escala simple de 1 a 5, donde 5 equivale a una probabilidad «Muy alta» de que el riesgo podría convertirse en real y 1 es una probabilidad «Muy baja.»

| Si no estás segura, puedes revisar tu ficha de documentación de incidentes para notar si es algo que pasa frecuentemente. |

2. Determina el impacto que estas amenazas tendrían sobre una persona, organización, ó colectiva si una amenaza se hiciera realidad y cuál sería su reacción. Crea una escala para medir el impacto; esta puede ser otra escala cuantitativa (numérica) similar a la que se utilizó para medir la probabilidad, o puede ser una escala cualitativa (descriptiva).

| La naturaleza de un impacto y su gravedad dependen de una serie de factores externos. Por ejemplo, una amenaza puede impactar poco la seguridad de información, pero puede impactar mucho la salud mental de tus compañeras. Eso ya la hace urgente de atender. Debes decidir en qué quieres enfocarte, priorizando el bienestar de tu comunidad. |

Este análisis te permitirá saber cuales son las amenazas en las que te tienes que enfocar. Prioriza las que sean más probables, las que crearían un mayor estrés sobre tus compañeras, y las que generen mayor impacto sobre la seguridad de tu información.

¿Por qué debería utilizarla?

- 🧚♀️ El modelo de riesgos nos permite identificar de manera proactiva las amenazas a las que queremos darle prioridad en nuestros planes o protocolos de seguridad digital.

- 🧚♀️Es una oportunidad para planear y tomar decisiones conjuntas sobre cómo abordaremos estas amenazas y crear estrategias de respuesta y prevención. ¡El diálogo y la construcción colectiva de la seguridad digital es muy importante!

- 🧚♀️Es una herramienta que te permitirá cuidar a tu equipo y manejar el nivel de estrés que generan las amenazas de seguridad digital. Cuando hagan un modelo de riesgos, asegúrense de tomar intervalos frecuentes y recordar que este proceso les ayudará a enfrentar riesgos en el futuro.