RESISTE

¡Reaprópiate de tus espacios digitales! Aprende sobre seguridad digital y toma pasos para mejorar tu privacidad en línea.

No existe una red social 100% segura. Pero la buena noticia es que las redes sociales han creado herramientas para que puedas mejorar tu seguridad y evitar que las personas que te están haciendo daño, puedan acercarse a ti. Si bien somos conscientes que la configuración de estas opciones creadas por las redes sociales pueden mejorar, es importante que las y los usuarios estemos informados sobre los canales y procedimientos disponibles para llevar a cabo estas acciones. De este modo, también podemos organizarnos como usuarixs y pedirle a estas plataformas cambios, reajustes o nuevas consideraciones a la hora de recepcionar denuncias o lograr que el contenido o cuentas reportadas atienda efectivamente a situaciones que atenten contra la integridad y bienestar de las demás personas.

Para empezar:

Visita los centros de seguridad de las redes sociales que más usas. Allí encontrarás herramientas para sentirte más segura:

Recomendaciones de seguridad

1. Elimina a personas en las que no confías. Puede que con el tiempo hayas aceptado en tus redes sociales a personas que no conozcas muy bien o en quienes no confíes mucho. Ten como opción una revisión periódica de quienes conforman tus contactos en redes sociales y recuerda que puedes eliminarlos si no te generan confianza.

👉 Puedes preguntarte: ¿Realmente quiero que esta persona que conocí hace años y con quien nunca más volví a cruzarme sepa de mi día a día, mis intereses y círculos de amigos actuales? Esta pregunta tiene aún más sentido si es que observamos que esta persona muestra comportamientos, gustos e intereses que te hacen sentir incómoda. Es totalmente válido que consideres eliminarlo de tus contactos.

2. Silencia y bloquea a las personas que te están haciendo daño: Recuerda que está bien marcar distancia con las personas que te hacen sentir mal.

💡 En Facebook: Bloquea a un perfil, en ‘Configuración’> ‘Bloqueos’ > Escribe el nombre de la persona en la sección ‘Bloquear usuarios’. Esa persona no recibirá ninguna notificación sobre el bloqueo.

💡 En Instagram: Puedes silenciar o bloquear. Cuando silencias a alguien no dejas de seguir a esa persona, pero sí dejarás de verlas en tu página principal y en las historias. Cuando bloqueas, ella no podrá ver nada de tu información, ni tu podrás ver a la persona bloqueada. No podrá volver a seguirte hasta que sea desbloqueada.

💡En Twitter: En Twitter también puedes bloquear y silenciar cuentas. Esta característica ayuda a los usuarios a restringir la capacidad de otras cuentas de contactarlos, ver sus Tweets y seguirlos.

💡 En TikTok: Puedes eliminar seguidores o ‘Fans’ eligiendo la persona que deseas eliminar y seleccionando’ Bloquear ‘en el menú de opciones.

3. Filtros de comentarios: El objetivo es quitar de tu vista comentarios con los que no quieres lidiar y que pueden afectar a tu comunidad. En Facebook, puedes bloquear palabras para que no aparezcan en tu página o aplicar un’ Filtro de groserías’, que bloquea las palabras más denunciadas en la plataforma. En Instagram también puedes bloquear comentarios abusivos o violentos. Utilizando ‘Filtro automático’ o activando el ‘filtro manual’ para bloquear palabras, frases o incluso emojis que tú no quieras ver. Además, puedes evitar que personas a las que no sigues, te dejen comentarios.

4. Desactivar y ocultar comentarios: Si encuentras comentarios discriminatorios o violentos en tu perfil o los quieres evitar, puedes esconder, desactivar o eliminar comentarios. Recuerda que tienes el control sobre si esos comentarios serán visibles o noEs tu espacio, son tus reglas.

💡 En Facebook: Puedes ocultar un comentario que te genera malestar. Esto significa que este no será visible para todo el mundo, pero sí lo será para la persona que lo publicó y sus amigos/as dentro de la plataforma. Si prefieres que ya no sea visible, tu mejor opción es eliminarlo.

💡 En Instagram: Tienes la opción de desactivar comentarios que podrían surgir en tus publicaciones. Antes de publicar puedes ir a Configuración avanzada > Desactivar comentarios. Además, puedes evitar que personas a las que no sigues, te dejen comentarios. Entra en Configuración, dentro de tu perfil de Instagram > Comentarios > Permitir comentarios de > Puedes elegir entre “Todos”, “Personas que sigues” y “Tus seguidores”

💡 En TikTok: Te permite desactivar los comentarios en un vídeo específico. Abre el vídeo > pulsa en los tres puntos en la parte inferior derecha > Configuración de privacidad > Desactivar comentarios para este vídeo.

5. Restringir contactos: En Instagram, puedes activar esta función para acabar con las interacciones no deseadas. Cuando el usuario seleccione una cuenta para restringir, dicha cuenta podrá seguir comentando las publicaciones pero con la diferencia de que el comentario solo será visible para quien lo envía. Ni el usuario ni sus seguidores recibirán este mensaje, salvo que la cuenta que restringe permita que sus seguidores lean este mensaje.

6. Reportar a agresores en plataformas: Otra estrategia válida para hacerle frente a las distintas formas de violencia de género online es mediante el registro y reporte de estos casos a manera de denuncias.

💡 En Facebook: Puedes reportar usuario y denunciar publicaciones, fotos y mensajes enviados por Messenger.

💡 En Instagram: Por otro lado, si ves contenido ofensivo, recibes amenazas o te sientes acosada/o, puedes reportar al usuario. Este reporte es gestionado por la empresa y su cuenta puede ser suspendida. Los reportes son anónimos

💡 En TikTok: Puedes reportar cuentas, videos, comentario y chats que no siguen los Principios de la Comunidad dentro de la aplicación. Para todos los casos, dale clic al contenido o perfil que quieres reportar > Menú > Reportar.

Recuerda: si ya te encuentras en una situación de violencia en línea, esto no es tu culpa y no estás sola. El acoso es un delito y lo puedes denunciar. Rodéate de personas de confianza que te puedan acompañar en este proceso. Ve a la página 32 para conocer las rutas de denuncia.

Configurar tu privacidad tiene que ver con crear reglas sobre quién puede ver tu información y quién no. Es importante que revises la configuración de privacidad de todas las redes sociales que usas. Algunas vienen configuradas de manera pública y eso significa que cualquiera puede ver la información que publicas. Al optar por opciones privadas, puedes proteger tu información sensible de personas que te podrían hacer daño.

Para empezar

💡En Facebook: Visita Configuración > «Privacidad” y asegúrate de que estás de acuerdo con todas las opciones. Te recomendamos la opción «Comprobación rápida de privacidad» en el menú de Ayuda. Además, en la sección de Privacidad, puedes decidir: i) quién puede ver tus contenidos ii) quién puede ponerse en contacto contigo y iii) quién puede buscarte.

💡 En Instagram: Revisa las opciones en Configuración > «Privacidad y Seguridad» para configurar tu cuenta como privada y decidir quiénes pueden enviarte mensajes.

💡 En Twitter: Ve a la sección de configuración y privacidad.

💡 En TikTok: Pulsa Privacidad > Ajustes > Configuración de privacidad y activa la opción ‘Cuenta privada’. Allí, tendrás la posibilidad de elegir quién podrá enviarte mensajes, ver tus vídeos, comentar tus publicaciones.

Otras recomendaciones de privacidad

- Crea una contraseña segura. Una buena contraseña es larga. Mientras más larga sea tu contraseña, será más segura. Puedes repetir una palabra varias veces, usar frases largas que incluyan a tus cantantes o canciones favoritas, y/o combinar números, símbolos y letras mayúsculas y minúsculas.Si crees que no podrás recordar tus contraseñas seguras, apóyate en un gestor de contraseñas. Usa una contraseña distinta en cada red social que utilices y cambia tu contraseña cada 3 meses para asegurarte de que nadie la pueda descifrar y que sea solamente tuya. También evita incluir tu nombre, palabras comunes o información personal. La contraseña debe ser fácil de recordar, pero difícil de adivinar.

2. Activa verificación de dos pasos: Este mecanismo de verificación se asegura de que seas tú quien está tratando de ingresar a tu cuenta o perfil, y que no sea alguien que te quiere robar la cuenta. Si la activas, y tratas de ingresar a tu cuenta desde un celular desconocido, la red social te enviará un código por mensaje de texto o por correo para asegurarse de que seas tú, y sólo te dará acceso si tú le das permiso. (Así la puedes activar en: Facebook, Instagram, Gmail, Twitter y TikTok)

3. Crea listas de contactos y amistades con quienes te sientas segura o seguro: Es habitual que con el tiempo tengamos en nuestras redes sociales a personas que no conocemos muy bien o en quienes no confiamos mucho. Si no confías en ellos, lo ideal sería que los elimines. Además, puedes crear listas de contactos seguros en Facebook para que compartas tu información más sensible y privada solo con las personas que están en la lista. Mientras que en Instagram puedes limitar las personas que pueden ver tus historias. En Twitter también puedes configurar la visibilidad de tus twits.

4. Activa la revisión de etiquetas. Con esto puedes aprobar o rechazar las etiquetas que otras personas agregan a tus publicaciones. Si activas la revisión, la etiqueta y la publicación no aparecerá en tu perfil hasta que la apruebes. Esto te ayudará, sobre todo, cuando expresaste aspectos de tu vida privada en público e intuyes que esas fotos pueden terminar en Internet. En Facebook: Encuentra esta función en: Configuración > Biografía > Etiquetado. Ante la pregunta ¿Quieres revisar las etiquetas que otros añaden a tus publicaciones antes de que aparezcan en Facebook?, selecciona > Activado.

5. Revisa los dispositivos que accedieron a tu cuenta: Un buen hábito es realizar de manera periódica un análisis de los dispositivos que tienen acceso a tus cuentas y verificar que son equipos que te pertenezcan y consideres que están en un lugar seguro para ti y para tu colectiva. Otro control que debes considerar es revisar el listado de aplicaciones de que comparten información con Facebook, interacciones que pueden van desde visitar su sitio web o iniciar sesión con Facebook en su app.

6. Si entras a tus redes sociales desde una cabina de Internet: Recuerda cerrar sesión al finalizar para evitar que tu información sea accesible por la siguiente persona que va a usar la computadora. Utiliza la opción de incógnito o navegación privada del navegador para acceder a tus redes sociales; y no guardes contraseñas. También borra el historial de páginas visitadas para que no dejes registro de tu actividad en línea.

Recuerda que tu seguridad y la de las demás, también depende de las decisiones que tú tomes en los espacios virtuales, hasta cuando conversas con tus amigues o haces una broma. No te olvides de cuidar el bienestar y la seguridad de las demás personas desde tu cuenta.

Estas son algunas maneras de cuidar a tu comunidad y relacionarte sin violencia:

- Usa las redes sociales para expresarte con claridad y de manera positiva. Usa los recursos a tu alcance (emojis, stickers, gifs, memes) para expresarte mejor y demostrar respeto por el estado de ánimo😥, identidad cultural o social 👩🏽👩🏾, orientación sexual, identidad de género 🌈 de las demás personas.

- No utilices redes sociales para reforzar estereotipos discriminatorios. No utilices emojis, stickers, gifs, memes para perpetuar estereotipos dañinos sobre las mujeres y personas LGTBI. Pueden hacer tanto daño -o más- como un insulto escrito.

👉 Si alguien comparte un sticker con el rostro de una mujer indígena para demostrar alguna reacción “graciosa”, no solo está mostrando una actitud machista, sino también racista. Recuerda que todas las mujeres, sin importar nuestro origen étnico, merecemos respeto y dignidad.

🚨 Si identificas un gif, meme, sticker que contiene un mensaje que busca humillar a una población – alza tu voz, elimínalo y no lo difundas. Es nuestra responsabilidad no callar frente a aquello que vemos y discrimina.

3. Comunica a tus contactos lo que pueden o no pueden compartir sobre ti. Diles si pueden, o no, utilizar o publicar fotos donde aparezca tu cuerpo o algo específico de tu identidad; o si te incomoda que te etiqueten sin permiso o que expongan datos acerca de ti.

👉 Si algún(a) amigo(a) tuyo graba un video en el que sales en una situación vergonzosa y tú no das tu consentimiento para que esta sea publicada en redes sociales, no dudes en comunicárselo a esta persona. Es tu imagen y tu amigo(a) debe respetar cómo quieres mostrarla o no en Internet. Puede que no lo comparta, pero vale la pena explicarle que solo tú puedes decidir sobre tu imagen en Internet.

4. Respeta la privacidad de otras personas cómo te gustaría que respeten la tuya. Pregúntate qué información de otras personas expones y asegúrate de que no les afecte de alguna manera negativa en el presente o en el futuro.

🚨 Si te presionan a que circules fotos o videos de una amiga o un amigo en una situación humillante porque será «gracioso», – reflexiona con estas preguntas. Recuerda que puedes hacerle mucho daño y la puedes exponer a una situación violenta.

🌈 Esta es una manera de cuidar a personas que se sienten vulnerables sobre su identidad de género u orientación sexual. No publiques información sobre ellas/os sin su consentimiento, porque podrías estar exponiéndolas a más violencia.

5. Cuida la información sensible de otras personas: No publiques la información sensible de otras personas. Reflexiona sobre quién lo verá, cómo lo podrán utilizar y si estará en riesgo de sufrir alguna forma de violencia. Borra información sensible sobre esas personas de tu celular. Esto incluye fotos íntimas o humillantes que te hayan enviado.

6. Siempre cierra sesión: Si le prestaste tu celular a alguna persona y se olvidó de cerrar sesión, cierra sesión por ella. Seguro fue un error y debes respetar su derecho a la privacidad.

7. Se empática. Si una amiga o amigo está pasando por un mal momento por algo que le dijeron en Internet, ofrécele tu apoyo. Recuérdale que no es su culpa, háblale de manera amable y juntas busquen ayuda.

👉 Si tu amiga o amigo recibe reacciones “me divierte” de manera organizada por muchas personas al mismo tiempo en su nueva foto de perfil como una burla o “broma pesada” y tu amiga se siente mal, conversa con ella. Enséñale a mejorar sus filtros de seguridad de contactos en redes sociales y no olvides decirle que no ha sido su culpa.

Cuando utilizamos Internet, construimos nuestra identidad digital por medio del contenido que compartimos y consumimos. Este contenido puede incluir los videos que compartes en TikTok, los canales a los que estás suscrito en YouTube, las noticias que buscas en Google, las publicaciones a las que les das ‘me gusta’ en Facebook y las fotos en las que te etiquetan Instagram. Toda esta información forma parte de tu 👣 huella digital. La huella digital no es mala. Es normal y todos la tenemos; pero puede revelar mucho sobre ti:

👉 Por ejemplo, si tus amistades te etiquetan en una foto en la que aparece tu uniforme del colegio, o tu centro de trabajo y esa foto es pública, una persona que te quiere hacer daño puede encontrarla fácilmente y usarla para deducir dónde estudias, dónde trabajas y quienes son las personas a las que frecuentas.

Por eso, el primer paso para cuidarte en Internet es decidir qué información quieres que sea parte de tu huella digital y qué información prefieres compartir de manera más privada.

💭 Para tomar esta decisión puedes preguntarte: ¿Qué información quiero compartir en esta publicación? ¿Quién quiero que la vea? ¿Quién no quiero que la vea? ¿Cómo podrían utilizarla para hacerme daño? ¿Cómo me sentiría?

Respondiendo estas preguntas descubrirás que hay información que te gustaría que sea vista por muchas personas, y que hay información que prefieres reservar para ti o tus círculos de confianza. En este contexto la entendemos como información sensible.

¿Qué es la información sensible?

📝 La información sensible es información que quieres resguardar. Es importante cuidarla porque puede ser utilizada para que personas que no conocemos, o en las que no confiamos, nos hagan daño.

La información sensible que debemos proteger podría incluir:

- Tus datos personales: como tu nombre, tu número de celular o tu dirección, etc;

- Información que alguien puede usar para deducir quién eres, dónde vives o dónde estudias;

- Información que no quieres que nadie más vea porque te hace sentir en peligro o insegura: como los mensajes que intercambias con tus amistades, tus fotos íntimas o información sobre tu orientación sexual.

Al identificar tu información más sensible, tendrás la habilidad para tomar mejores decisiones sobre dónde y cómo quieres publicar tu información, quién quieres que la vea, y así cuidarte de conductas violentas.

🌈 Por ejemplo, hay chicas lesbianas o bisexuales que tienen miedo de contarles a otras personas sobre su orientación sexual para evitar discriminación. Si por el momento prefieren que sólo personas en las que ellas conozcan ese aspecto de su vida, lo pueden compartir mediante mensajes privados. Cuando estén listas para contarle a más personas, lo publicarán en sus redes sociales y se convertirá en parte de su huella digital. Solo ellas tienen el derecho de decidir cuándo, cómo y a quién le quieren dar esa información.

Recuerda que solo tú tienes el poder de decidir qué información harás pública y qué información harás privada. Es una decisión personal, muy importante y que debes tomar con mucha responsabilidad.

Recuerda que cuando nos enamoramos o nos gusta alguien, una de las reglas es que tenemos que acercarnos con respeto, confianza y, sobre todo, consentimiento. Esto se aplica tanto fuera como dentro de Internet.

📝Dar consentimiento implica dar tu permiso o tu aprobación para que algo ocurra. El consentimiento debe ser explícito, claro y puede ser reversible. Si no estás segura, cambiaste de opinión, no has dicho nada, o te sientes presionada para hacer algo: no estás dando tu consentimiento. Recuerda: es tu cuerpo, tu tecnología. Son tus reglas.

Dar consentimiento es algo muy poderoso , porque te permite relacionarte con tu pareja o una posible pareja, en tus términos y los de nadie más. Hay muchas situaciones cotidianas en las que – aunque no lo creas – damos o no nuestro consentimiento.

💖 Situaciones en las que damos o retiramos nuestro consentimiento en internet

👉 Si alguien está buscándote para entablar una relación y tu no estás interesada, puedes decir que no y lo puedes hacer de diferentes maneras. Puedes decírselo explícitamente, pero también puedes ignorar su mensaje, sus solicitudes de amistad, o sus invitaciones a eventos, grupos, etc. No es no. Nadie puede obligarte a conversar si no quieres.

👉 Si estás paseando con tu familia y notas que tu pareja, quien te ha estado enviando mensajes que no has podido contestar, te pide que le compartas tu ubicación en tiempo real “para creerte” – esta es una demostración de control. Es importante que sepas que nadie te puede obligar a enviar ningún tipo de información personal. Especialmente, si es en tono de amenaza.

👉 Si estás saliendo con una persona, la pasan muy bien estando juntos o juntas y tienen mucha confianza, pero no te sientes cómoda ante un pedido suyo de una foto íntima, ¡díselo! y no la envíes. Es tu derecho consentir o negar el compartir tu imagen en la circunstancia que sea y con quien sea, incluso si es tu pareja. El consentimiento es importante y también debe ser dado explícitamente dentro de una relación.

💖 Si no te dan consentimiento a ti

Por otro lado, si te dicen no a ti, no insistas ni pidas explicaciones. La mejor demostración de que quieres a alguien es respetar sus decisiones. La distancia y el silencio también son una decisión.

👉 Sabemos que puede ser frustrante o doloroso que la chica o el chico que te guste no quiera iniciar o retomar una relación contigo. Respeta su decisión y apóyate en tu red de soporte: tus amigos, amigas o alguien de confianza para que lo puedas conversar. Pronto te sentirás mejor.

🚨 Si le dijiste que no a alguien y ahora estás enfrentando una situación de violencia, recuerda que no es tu culpa. Busca apoyo en una persona de confianza que te pueda guiar, como tu madre, padre, hermana(no) mayor o amigas(os) cercanas o docentes. Recuerda que puedes recibir apoyo desde los servicios del Estado.

🍑 Intercambio de fotos íntimas en una relación

Como en otras expresiones de la sexualidad, el sexting involucra disfrute, pero también muchos riesgos que debes considerar. Por eso, practicar sexting es una decisión que debes tomar con información, con mucha responsabilidad y, sobre todo, libertad. Nadie puede, ni debe obligarte a hacerlo. Acá te damos unos consejos:

- 🤳Oculta tu identidad cuando te tomes la foto. Al tomarte la foto, asegúrate de no mostrar rasgos identificables como tu cara, tus lunares, tus tatuajes o cualquier otra señal que le permita a alguien deducir quién eres. Toma en cuenta que el lugar donde te encuentras también podría dar información sobre quién eres. Eso te cuida en caso de que la foto llegue a filtrarse.

- 🤳Reflexiona sobre quién guardará la foto y dónde. Recuerda que si envías tu foto, estás renunciando al control de esa imagen o video y se lo estás dando a otra persona. También toma en cuenta que, si a esa persona le roban el celular o si tu relación con esa persona cambia, tú ya no tendrás control sobre cómo usará la foto y quien más la verá.

💭 Antes de enviar tu foto, reflexiona: ¿Dónde estará la foto? ¿En su computador? ¿En su celular? ¿Quién más tendrá acceso a la foto si está ahí? ¿Por cuánto tiempo la guardará? ¿Qué medidas de seguridad vamos a implementar para que una persona externa no tenga acceso a la foto?

- 🤳Reflexiona sobre qué podría pasar si se filtra la foto. Recuerda que, aunque confíes en la persona a la que vas a enviarle las fotos, las relaciones cambian con el tiempo y existe la posibilidad de que la relación acabe o que esta persona traicione tu confianza. Reflexiona sobre qué podría ocurrir si esa persona decide filtrar tu foto.

💭 Antes de enviar tu foto, reflexiona: ¿Quién quiero que vea esta foto? ¿La quiero publicar o compartir con alguien más? ¿Quién no quiero que la vea? ¿Qué ocurriría si se filtra?

- 🤳Crea pactos de confianza con la persona a quien piensas enviarle la foto. Conversa con esa persona y tomen decisiones que protejan tu seguridad y tu privacidad. La conversación puede sentirse un poco incómoda al comienzo, pero es muy importante tenerla y se debe de normalizar 😉.

👉 En esta conversación, puedes pedirle a tu pareja que borre la foto después de recibirla, o pueden acordar usar aplicaciones en las que la foto desaparece después de unos segundos. También debes decirle que no tiene tu consentimiento para difundir la foto con nadie más. Si lo hace, estaría traicionando tu confianza y, además, cometiendo un delito.

- 🤳Escoge una aplicación que permita el eliminado automático de mensajes. No hay una aplicación 100% segura que evite que se difunda tu foto, pero sí hay algunas que te brindan opciones para registrar, enviar y difundir tus imágenes de manera más segura. Recuerda que la otra persona se las puede ingeniar para capturar la imagen o filmar el video que le has enviado.

💡 Considera aplicaciones como Snapchat o Telegram. Estas permiten el eliminado automático de mensajes y te avisan si la otra persona tomó una captura de pantalla. Seguridad: media – alta.

💡 En Facebook Messenger. Tienes la función de ‘Conversaciones Secretas’ que permiten el eliminado automático de mensajes. Sin embargo, no te alerta de capturas de pantalla y te permite guardar las fotos en el dispositivo después de recibirlas. Seguridad: media

💡 En Instagram: Te alerta de las capturas de pantalla, pero sólo cuando envías fotos y videos temporales. En ambos casos te avisará con un signo de circular al costado del mensaje enviado, pero en el caso de una foto temporal también aparecerá «Captura Tomada» al costa de la hora del mensaje. El eliminado automático de mensajes es opcional. La parte negativa es que te permite guardar las fotos y videos en tu dispositivo después de recibirlas. Seguridad: media

💡 En WhatsApp: No permite el eliminado automático de mensajes, ni te alerta de capturas de pantalla. También te permite guardar las fotos y videos en tu dispositivo después de recibirlas. Sin embargo, te permite eliminar y te notifica que fue eliminado para todos. Seguridad: baja

- 🤳¿Cómo te sientes? Si has tomado la decisión de enviarla, asegúrate de que te sientas libre, tranquila, contenta y segura de hacerlo. Los motivos para practicar sexting pueden ser muchos, pero nunca debe ser por presión, para impresionar a alguien o para ser aceptado/a.

👉 Si tu pareja te presiona para que le envíes fotos o videos o te condiciona a terminar la relación si no lo haces, no te encuentras en una relación saludable. No envíes la foto o video.

🚨 Si recibes solicitudes insistentes para que mandes una foto íntima, así sea de una persona querida o de confianza, no cedas ante la presión. Esto es violencia.

- 🤳Si tú recibes una foto de tu pareja, guárdala con contraseña o elimínala. Si acordaste guardar la foto, ponle buenas contraseñas a tu celular y la foto para que nadie más la pueda ver. Pero, toma en cuenta que te pueden robar el celular, se te puede malograr o puede caer en manos de desconocidos. Lo más recomendable es que elimines la foto inmediatamente después de recibirla.

💖 Recuerda que, con esa foto, ahora eres responsable por cuidar la privacidad y el bienestar de alguien más.

Las redes sociales también pueden ser tus aliadas para cuidar tu información sensible y prevenir conductas violentas. En esta sección te contamos sobre cómo puedes empezar a mejorar tu seguridad y privacidad en redes sociales.

La tecnología nos ha permitido nuevas formas de relacionarnos sexual y/o afectivamente. Una de estas formas es el sexting, práctica por la que enviamos y recibimos texto, fotos, audios y videos sexualmente explícitos con previo consentimiento. Para ello, usamos aplicaciones de mensajería instantánea como: Instagram, WhatsApp, Telegram, Facebook Messenger, entre otras.

Para sextear, ten presente que la palabra clave es el consentimiento. El enviar una imagen, un audio o un video es una decisión que debes tomar de manera libre, sin presiones ni amenazas. Además, quien reciba este material debe manifestar su deseo de querer recibirlas y entre ustedes generar compromisos de privacidad, seguridad y conservación del material íntimo. Así, respetando el consentimiento, el sexting puede ser una práctica saludable para nuestra sexualidad. De lo contrario, puede traernos muchos riesgos.

Haz clic aqui para conocer mas sobre sexting de manera segura y revisa esta sección para conocer otros tipos de seguridad.

Sabemos que probablemente alguna vez en la vida te hayas enfrentado a un robo de, por ejemplo, tu celular en el espacio público o en un medio de transporte. Aparte de preocuparte por la pérdida económica que supone comprarte otro celular, ¿Te has puesto a pensar en la cantidad de información personal y de otros que llevamos en estos dispositivos? Desde archivos, accesos a cuentas, fotos personales y de tu familia y amistades. Ahora imagínate que el dispositivo robado es tu PC o laptop: la cantidad de información a la que el ladrón o atacante podría llegar a tener acceso es mayor.

Como activista, que un potencial adversario acceda a la información que cargas en tus dispositivos no solo podría vulnerar tu integridad, sino la de toda tu organización y de aquellas personas con las que trabajas y a las que apoyas.

¿Qué hábitos de seguridad digital debo practicar para evitar que esto pase?

💡Hiperión recomienda:

- ⚡Establecer un protocolo de transporte de dispositivos físicos (disco duro, USB, CDs).

- ⚡Hacer un backup constante y mantenerlo en el lugar más seguro que considera la organización (Puede ser un lugar físico o digital). En lo posible, su traslado debe ser mínimo.

- ⚡Para el backup en equipos de Apple se puede utilizar Time Machine y como una capa extra de seguridad encriptar esta información.

- ⚡Existen opciones de backup online (no es gratis 🙄) como BackBlaze o IDrive.

- ⚡Los backup en computadoras o laptops con sistema operativo Windows 10 o más reciente se puede habilitar la opción de Respaldo y Restauración. Y si es posible encriptar esta información haciendo uso de BitLocker.

- ⚡Las últimas versiones de los sistemas operativos Android e iOS realizan el encriptado por defecto de su disco pero únicamente si se establece una contraseña de bloqueo. ¡No dejes de activarlas!

⏪ Recordemos:

- La información que tienes guardada en tu dispositivo o celular está asociada a las comunidades con las que te comunicas. Cuidar su información es cuidar a tu comunidad.

- La salud psicológica de las personas que manejan los dispositivos de tu organización son tan importantes como cualquier otro activo. Tener un plan de acción ante un posible robo de dispositivos ayudará a que esta persona pueda manejar este incidente, en caso de que ocurra, con serenidad.

- Una buena recomendación de backup es seguir la regla del 3-2-1; tres copias de tu información, dos de manera local en diferentes dispositivos y una copia en un sitio remoto. Para la mayoría, esto se puede entender como la información original en tu computadora, un backup en un disco duro externo y otro en un servicio de backup en la nube.

📝Los ataques de acoso coordinado son acciones conjuntas realizadas en Internet con el objetivo de dañar a una persona o una organización. Inclusive cuando las acciones parezcan inocuas por sí solas, logran un efecto abrumador e inhabilitante porque son llevadas a cabo en simultáneo por decenas de personas que se esconden detrás de perfiles falsos o pseudónimos.

En Hiperderecho, hemos identificado hasta tres tipos de acoso coordinados:

- El uso de datos personales para crear campañas coordinadas de desprestigio y dañar tu reputación.

- El uso de datos personales para vigilarte: te dicen que ya saben dónde vives o cómo se llaman tus familiares para darte a entender que pueden acercarse a ti en cualquier momento.

- Y el «reporte masivo» o el abuso de los mecanismos de reporte en redes sociales para eliminar un perfil o una publicación y, de esa manera, eliminarte de ese espacio.

[Este post sobre acoso coordinado te puede interesar]

¿Qué hábitos de seguridad digital debo practicar para evitar que esto pase?

💡Hiperión recomienda:

- ⚡Dentro de las posibilidades de la organización, seguir el proceso de verificación en redes sociales (check azul) como en Facebook, Instagram o Twitter.

- ⚡Control adecuado de los permisos en carpetas compartidas o formularios.

- ⚡Googleate a ti mismo(a) para ver qué información privada está disponible en Internet, y de ser posible solicita eliminarla a la persona que administre la cuenta o el sitio en la que esté publicada esta información.

- ⚡Asegurarse (de tener una web) que esté protegida ante distintos tipos de ataque. Una buena herramienta es utilizar Cloudflare.

- ⚡De ser necesario, configurar sus redes sociales en privado, deshabilitar la opción de recibir mensajes de personas que no conocemos o también filtrar el contenido que pueden escribir en nuestras publicaciones, videos en vivo, etc. Un ejemplo para Instagram es habilitar el filtro de palabras ofensivas. También está disponible una opción para páginas de Facebook.

- ⚡Para el caso de redes sociales como Facebook, puedes configurar las opciones de privacidad para que tu perfil no se muestre como resultado de las búsquedas por nombre, número de celular o correo electrónico.

- ⚡Como organización, definir roles de respuesta ante este tipo de ataques.

- ⚡Si tienes una cuenta personal, recomendamos limitar el alcance de las personas que pueden ver tu contenido (fotos, publicaciones) de tu cuenta privada. Al paralelo, puedes crear una cuenta únicamente para hacer activismo, en la que no publiques fotos personales ni etiquetas familiares, etc.

⏪ Recordemos:

- Recordar nuestro espacio en Internet y quiénes son las personas que están expuestas en los frentes de este espacio y que, por lo tanto, están expuestas a este tipo de ataques.

- Los canales digitales más frecuentes son las cuentas de redes sociales, páginas web, correos electrónicos y cuentas en las aplicaciones de mensajería para dar apoyo a su comunidad (WhatsApp, Telegram, Signal, etc).

- Es importante documentar estos eventos como evidencia y como parte de la ficha de incidentes.

- La salud psicológica de las personas detrás de las actividades y plataformas de la organización son tan importantes como cualquier otro activo.

📝Por interceptado de comunicaciones nos referimos a la escucha o grabación del contenido de una comunicación, o la captación de sus datos, durante su transmisión. Es decir, en el transcurso del día de tus datos de un punto al otro.

¿Qué hábitos de seguridad digital debo practicar para evitar que esto pase?

💡Hiperión recomienda:

- ⚡Navegación segura, asegurando que los sitios que ingresemos tengan el indicador de sitio seguro o utilizar la herramienta HTTPS Everywhere.

- ⚡Utilizar aplicaciones de mensajería con encriptación de punto a punto.

- ⚡De ser posible, tener líneas telefónicas dedicadas para las actividades de la organización.

- ⚡Googléate a ti mismo(a) para ver qué información personal está disponible en Internet, y de ser posible, solicita eliminarla a la persona que administre la cuenta o el sitio en la que esté publicada esta información.

- ⚡Para el caso de redes sociales como Facebook, puedes configurar las opciones de privacidad para que tu perfil no se muestre como resultado de las búsquedas por nombre, número de celular o correo electrónico.

- ⚡Procura ser precavide al ingresar a las zonas de WiFi gratuito. Analiza su seguridad o evita ingresar a cuentas de información sensible o de gran importancia como la del banco, formularios con datos personales, etc.

- ⚡Utiliza navegadores que mantengan anonimidad o herramientas que permitan conservar la anonimidad de la actividad en Internet como VPNs, Tor o utilizar buscadores que sean respetuosos con la privacidad como DuckDuckGo

⏪ Recordemos:

- Una conexión HTTP no puede considerarse segura porque, si alguien intercepta ese flujo de datos, podrá ver todos los parámetros que estamos enviando. Por ejemplo un formulario, un usuario y contraseña, etc.

- HTTPS por el contrario, permite una comunicación cifrada. Existen plugins para instalar en nuestros navegadores para asegurar este tipo de configuración.

- Una red puede considerarse insegura si no nos garantiza el transporte de información de manera encriptada. Un buen indicador en los navegadores es el candado verde en la sección donde aparece el nombre de la página que estamos visitando.

- La encriptación de punto a punto se encarga de cifrar nuestros mensajes de tal manera que únicamente el emisor y receptor del mensaje puedan entenderlo (descifrarlo). Esto significa que incluso cuando el mensaje sea interceptado, será imposible de leer o entender.

- Es importante analizar sobre nuestra presencia en Internet y cómo nuestros dispositivos pueden llegar a tener una huella única. Esta información puede ser utilizada para el perfilado a partir de la información recolectada sobre nuestras actividades de navegación.

- Recordar también que Internet no es un espacio invisible. Existe toda una infraestructura física que soporta esta tecnología.

📝De acuerdo con Amnistía Internacional, algunos gobiernos espían lo que hacemos en Internet. Esta organización señala también que los documentos que Edward Snowden hizo públicos en 2013, por lo cual tuvo que huir de Estados Unidos, han revelado cómo las agencias de seguridad estatales utilizan la vigilancia masiva para recoger, almacenar y analizar en secreto millones de comunicaciones privadas de personas en todo el mundo. Si un gobierno espía a sus habitantes de esta manera, está violando sus derechos humanos.

A partir de esta información, valdría la pena preguntarnos qué significa esto para aquellas personas activistas por la defensa de derechos de las mujeres y poblaciones LGTBIQ+ que además sostienen posturas críticas contra el gobierno, así como de distintas instituciones e instancias del poder gubernamental.

¿Qué hábitos de seguridad digital debo practicar para evitar que esto pase?

💡Hiperión recomienda

- ⚡Googléate a ti mismo(a) para ver qué información personal está disponible en Internet, y de ser posible, solicita eliminarla a la persona que administre la cuenta o el sitio en la que esté publicada esta información.

- ⚡Para el caso de redes sociales como Facebook, puedes configurar las opciones de privacidad para que tu perfil no se muestre como resultado de las búsquedas por nombre, número de celular o correo electrónico.

- ⚡Revisa el contenido en las plataformas digitales sobre la información brindada de los/las participantes de la organización y analizar si algunos datos son relevantes o no.

- ⚡Utiliza aplicaciones de mensajería encriptadas de punto a punto.

- ⚡Desactiva la visibilidad de las notificaciones en tus smartphone.

- ⚡Navega de manera segura, con plugins anti-trackers como Privacy Badger o utilizando navegadores con esta capacidad activada por defecto como Brave

- ⚡Utiliza un Password Manager para asegurar las recomendaciones de contraseñas seguras.

- ⚡Habilitar autenticación por dos pasos en las diferentes plataformas de uso.

⏪ Recordemos

- Un gestor de contraseñas nos facilita la manera de escoger contraseñas seguras. Existen opciones gratuitas como LastPass, Firefox Lockwise pero también otras muy buenas de pago como 1Password.

- La autenticación en dos pasos nos permite adicionar una segunda capa de seguridad para acceder a nuestras cuentas en Internet. Esto significa que incluso cuando alguien conozca tu contraseña, no les será posible acceder a tus cuentas.

- Según la configuración, este factor puede ser un código enviado al teléfono celular o correo electrónico. En otras ocasiones es posible tener una aplicación a manera de Token. Para este último caso tenemos alternativas como Authenticator de Google, Microsoft Authenticator o Authy.

- Una red puede considerarse insegura si no nos garantiza el transporte de información de manera encriptada. Un buen indicador en los navegadores es el candado verde en la sección donde aparece el nombre de la página que estamos visitando.

- Una buena recomendación de backup es seguir la regla del 3-2-1; tres copias de tu información, dos de manera local en diferentes dispositivos y una copia en un sitio remoto. Para la mayoría, esto se puede entender como la información original en tu computadora, un backup en un disco duro externo y otro en un servicio de backup en la nube.

- La encriptación de punto a punto se encarga de cifrar nuestros mensajes de tal manera que únicamente el emisor y receptor del mensaje puedan entenderlo (descifrarlo). Esto significa que incluso cuando el mensaje sea interceptado, será imposible de leer o entender.

- Es importante analizar sobre nuestra presencia en Internet y cómo nuestros dispositivos pueden llegar a tener una huella única. Esta información puede ser utilizada para el perfilado a partir de la información recolectada sobre nuestras actividades de navegación.

Como persona activista que probablemente cuenta con una voz y opinión públicas, ¿Te imaginas lo peligroso que sería que se creara una cuenta falsa que contenga tu nombre, datos personales y contactos que difunda información con la que no estás de acuerdo o, peor aún, rechazas?

📝Este tipo de violencia se refiere al uso y/o falsificación de la identidad de una persona sin su consentimiento, por medio de la creación de perfiles falsos que utilizan la imagen o información de una persona u organización. La persona agresora roba o duplica la identidad virtual de la víctima, con el objetivo de circular información falsa adoptando su identidad o acercarse a su círculo cercano. El objetivo puede variar desde buscar dañar la reputación de una persona, hasta intimidar a la víctima haciéndola sentir que pueden apropiarse de su información.

¿Qué hábitos de seguridad digital debo practicar para evitar que esto pase?

💡Hiperión recomienda:

- ⚡Dentro de las posibilidades de la organización, seguir el proceso de verificación en redes sociales (check azul) como en Facebook, Instagram o Twitter.

- ⚡De ser posible adquirir los dominios más parecidos al de la organización para evitar suplantaciones o confusión con las personas de tu comunidad.

- ⚡Asegurarse (de tener una web) que esté protegida ante distintos tipos de ataque. Una buena herramienta es utilizar Cloudflare.

- ⚡Analizar la veracidad de los mensajes que recibas vía SMS, Mail, WhatsApp u otra aplicación de mensajería [Test de phishing].

- ⚡En caso de que quisieras saber si tu contraseña fue filtrada en algún ataque a una aplicación o servicio web lo puedes comprobar en este enlace.

- ⚡Para el caso de redes sociales como Facebook, puedes configurar las opciones de privacidad para que tu perfil no se muestre como resultado de las búsquedas por nombre, número de celular o correo electrónico.

- ⚡De ser necesario, configurar tus redes sociales en privado, deshabilitar la opción de recibir mensajes de personas que no conocemos o también filtrar el contenido que pueden escribir en nuestras publicaciones, videos en vivo, etc. Un ejemplo para Instagram es habilitar el filtro de palabras ofensivas. También está disponible una opción para páginas de Facebook.

- ⚡Limita el alcance de las personas que pueden ver tu contenido (fotos, publicaciones).

- ⚡Si consideras necesario, crea una cuenta para hacer activismo, o no poner fotos personales ni taggear familiares, desactivar la opción de geolocalización, etc.

- ⚡Utiliza un Password Manager para asegurar las recomendaciones de contraseñas seguras.

- ⚡Habilitar autenticación por dos pasos en las diferentes plataformas de uso.

- ⚡Evita utilizar redes abiertas que puedan parecer sospechosas.

- ⚡Hacer un backup constante y mantenerlo en el lugar más seguro que considera la organización (Puede ser un lugar físico o digital). En lo posible, su traslado debe ser mínimo.

⏪ Recordemos:

- Un dominio o nombre de dominio, es la dirección de tu sitio web. Algunas personas también le dicen URL, por ejemplo facebook.com, google.com o hiperderecho.org.

- Un servidor, dentro de la infraestructura de Internet, es una computadora ejecutando ciertas tareas de manera constante. Usualmente se utilizan para alojar sitios web pero pueden ser utilizados para otros trabajos específicos como por ejemplo almacenamiento de archivos.

- Un gestor de contraseñas nos facilita la manera de escoger contraseñas seguras. Existen opciones gratuitas como LastPass, Firefox Lockwise pero también otras muy buenas de pago como 1Password

- La autenticación en dos pasos nos permite adicionar una segunda capa de seguridad para acceder a nuestras cuentas en Internet. Esto significa que incluso cuando alguien conozca tu contraseña, no les será posible acceder a tus cuentas.

- Según la configuración, este factor puede ser un código enviado al teléfono celular o correo electrónico. En otras ocasiones es posible tener una aplicación a manera de Token. Para este último caso tenemos alternativas como Authenticator de Google, Microsoft Authenticator o Authy.

- Una red puede considerarse insegura si no nos garantiza el transporte de información de manera encriptada. Un buen indicador en los navegadores es el candado verde en la sección donde aparece el nombre de la página que estamos visitando.

- Una buena recomendación de backup es seguir la regla del 3-2-1; tres copias de tu información, dos de manera local en diferentes dispositivos y una copia en un sitio remoto. Para la mayoría, esto se puede entender como la información original en tu computadora, un backup en un disco duro externo y otro en un servicio de backup en la nube.

📝Esta modalidad consiste en ingresar a cuentas personales mediante el robo de contraseñas o la intervención de dispositivos de una persona, generalmente con el objetivo de obtener datos privados e información personal. Esta modalidad de violencia es utilizada para capturar datos personales de las víctima o imágenes íntimas, que luego pueden ser utilizadas para ejercer otro tipo de violencia: la difusión de contenido íntimo sin consentimiento.

¿Qué hábitos de seguridad digital debo practicar para evitar que esto pase?

💡Hiperión recomienda

- ⚡Asegúrate de tener una página web que esté protegida ante distintos tipos de ataque. Una buena alternativa es utilizar Cloudflare.

- ⚡Utiliza un Password Manager para asegurar las recomendaciones de contraseñas seguras.

- ⚡Habilitar autenticación por dos pasos en las diferentes plataformas de uso.

- ⚡Realiza un backup constante y mantenlo en el lugar más seguro que considera la organización (Puede ser un lugar físico o digital). En lo posible, su traslado debe ser mínimo.

- ⚡Para el backup en equipos de Apple se puede utilizar Time Machine y como una capa extra de seguridad encriptar esta información.

- ⚡Existen opciones de backup online (no es gratis 🙄) como BackBlaze o IDrive.

- ⚡Los backup en computadoras o laptops con sistema operativo Windows 10 o más reciente se puede habilitar la opción de Respaldo y Restauración. Y si es posible encriptar esta información haciendo uso de BitLocker.

- ⚡Las últimas versiones de los sistemas operativos Android e iOS realizan el encriptado por defecto de su disco pero únicamente si se establece una contraseña de bloqueo. ¡No dejes de activarlas!

- ⚡Configurar las notificaciones de tus aplicaciones de mensajería y desactivar la vista previa de sus notificaciones. De esta forma evitamos que una persona externa vea nuestros mensajes sin necesidad de desbloquear el teléfono.

⏪ Recordemos

- Recordar el concepto de activos utilizado en el modelado de riesgos.

- Un servidor, dentro de la infraestructura de Internet, es una computadora ejecutando ciertas tareas de manera constante. Usualmente se utilizan para alojar páginas web pero pueden ser utilizados para otros trabajos específicos como por ejemplo únicamente de almacenamiento de archivos.

- Un gestor de contraseñas te facilita la manera de escoger contraseñas seguras. Existen opciones gratuitas como LastPass, Firefox Lockwise pero también otras muy buenas de pago como 1Password.

- La autenticación en dos pasos te permite adicionar una segunda capa de seguridad para acceder a nuestras cuentas en Internet. Esto significa que incluso cuando alguien conozca tu contraseña, no les será posible acceder a tus cuentas.

- Según la configuración, este factor puede ser un código enviado al teléfono celular o correo electrónico. En otras ocasiones es posible tener una aplicación a manera de Token. Para este último caso tenemos alternativas como Authenticator de Google, Microsoft Authenticator o Authy.

- Encriptar un documento significa que únicamente tú puedes hacer legible su contenido haciendo uso de una contraseña que se establece antes del proceso de encriptación. ¡No confundir con encriptado de punto a punto P2P! El cual es utilizado para aplicaciones de mensajería.

- Una buena recomendación de backup es seguir la regla del 3-2-1; tres copias de tu información, dos de manera local en diferentes dispositivos y una copia en un sitio remoto. Para la mayoría, esto se puede entender como la información original en tu computadora, un backup en un disco duro externo y otro en un servicio de backup en la nube.

La violencia de género y las distintas formas de vulneraciones, amenazas, agresiones y abuso a nuestra integridad y bienestar también están presente en Internet y en las redes sociales usadas por les activistas. El acoso es una de las más presentes y puede llegar a escalar a situaciones que suponen aún más peligro para quienes las experimentan.

📝Al respecto, definimos que el acoso en línea consiste en que una o varias personas utilicen la tecnología para vigilar, perseguir, hostigar, asediar o buscar establecer contacto o cercanía con una persona de tal modo que pueda alterar el normal desarrollo de su vida cotidiana. No es necesario que la conducta sea reiterada, continua o habitual para que sea considerada acoso y reciba una sanción. Una vez es suficiente para alterar el desarrollo de nuestra vida cotidiana, perturbando nuestra tranquilidad.

Por ejemplo, escribir mensajes en sus redes sociales a una activista con insultos y amenazas de violación, o que un compañero de trabajo escriba mensajes insultantes son conductas de acoso.

💡Hiperión recomienda

- ⚡Googleate a ti mismo(a) para ver qué información personal está disponible en Internet, y de ser posible, solicita eliminarla a la persona que administre la cuenta o el sitio en la que esté publicada esta información.

- ⚡Para el caso de redes sociales como Facebook, puedes configurar las opciones de privacidad para que tu perfil no se muestre como resultado de las búsquedas por nombre, número de celular o correo electrónico.

- ⚡De ser necesario, configurar sus redes sociales en privado, deshabilitar la opción de recibir mensajes de personas que no conoces o también filtrar el contenido que pueden escribir en nuestras publicaciones, videos en vivo, etc. Un ejemplo para Instagram es habilitar el filtro de palabras ofensivas. También está disponible una opción para páginas de Facebook.

- ⚡Limitar el alcance de las personas que pueden ver tu contenido (fotos, publicaciones).

- ⚡Considera crear una cuenta aparte para tus actividades como activista. De ser posible, no compartas – o mantén al mínimo – fotos personales o taggees amistades o familiares. Asimismo, podrías deshabilitar la opción de geolocalización cuando tus posts sean públicos. Toda esta clase de información sobre tu vida personal podría ser usada en tu contra por alguien que busque hacerte daño. Nunca olvides: son tus decisiones y no hay una fórmula única para estar segures.

⏪ Recordemos

- La salud psicológica de las personas detrás de las actividades y plataformas de la organización son tan importantes como cualquier otro activo.

- Recordemos nuestro espacio en Internet y quiénes son las personas que están expuestas en los frentes de este espacio y que, por lo tanto, están expuestas a este tipo de ataques.

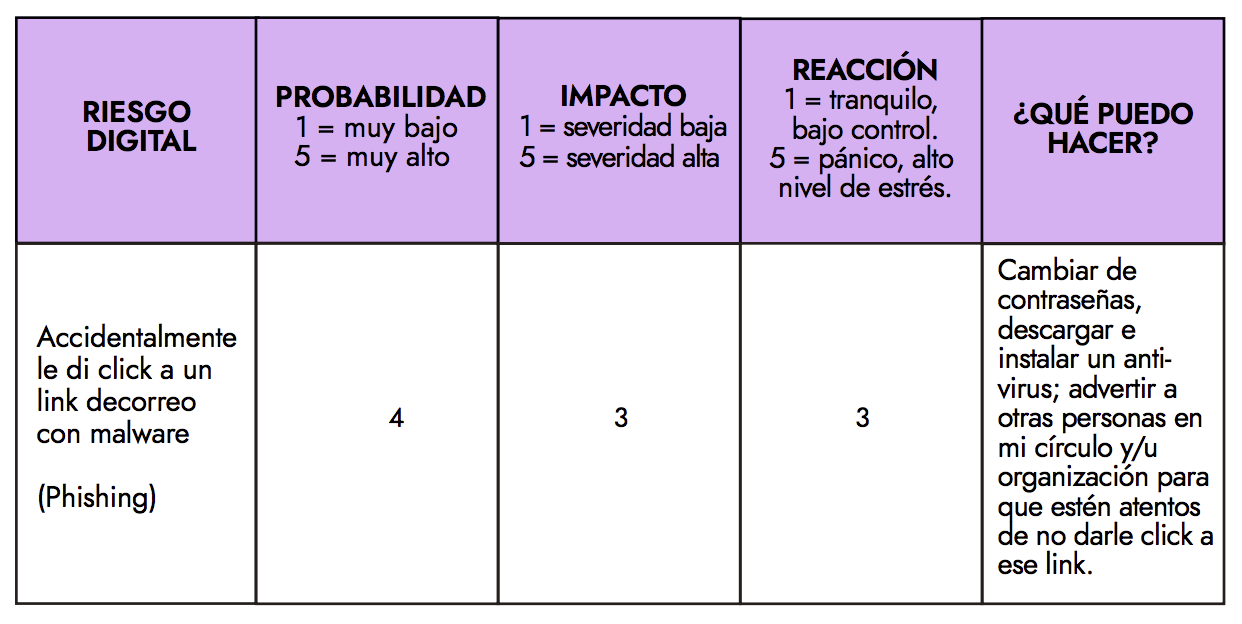

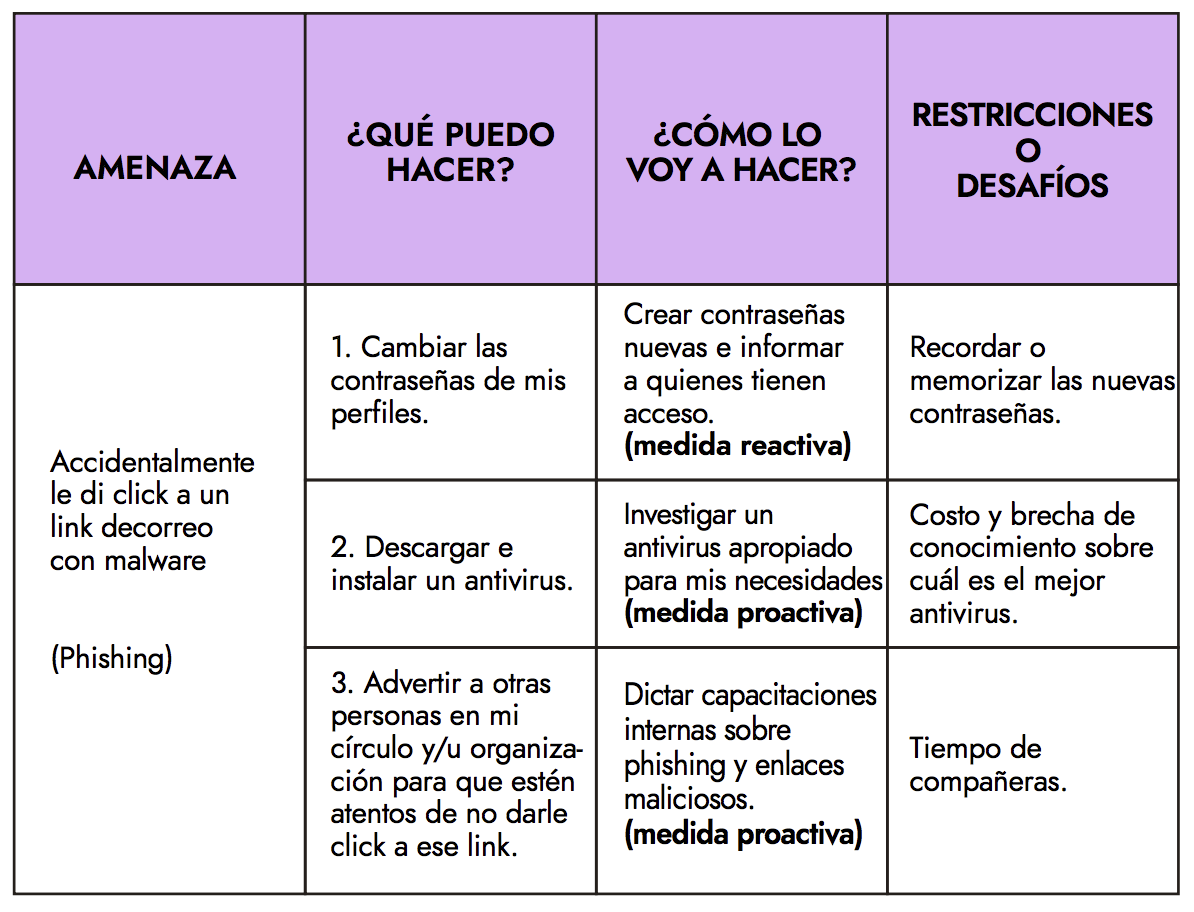

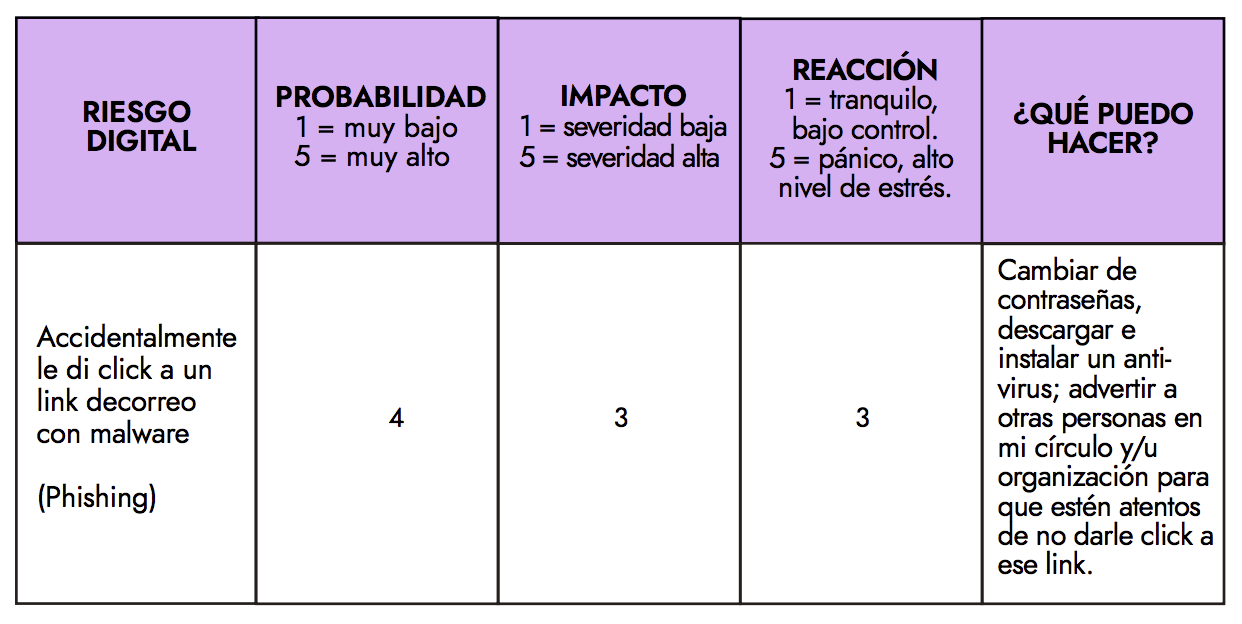

📝Esta es una técnica maliciosa utilizada para obtener información sensible (datos de tarjetas de crédito, nombres de usuario y contraseñas, etc.) de los usuarios. Los atacantes se hacen pasar por una entidad de confianza para que las víctimas confíen en ellos y revelen sus datos confidenciales. Los datos recogidos a través de phishing se pueden utilizar para el robo financiero, robo de identidad, para obtener acceso no autorizado a las cuentas de la víctima, chantaje y más.

¿Qué hábitos de seguridad digital debo practicar para evitar que esto pase?

💡Hiperión recomienda:

- ⚡Analiza la veracidad de los mensajes que recibas vía SMS, Mail, WhatsApp u otra aplicación de mensajería. Se puede tomar un Test de phishing para conocer qué tanto podemos identificar posibles amenazas de phishing.

- ⚡Utiliza un Password Manager para asegurar las recomendaciones de contraseñas seguras.

- ⚡Activa un método de autenticación de dos pasos para el ingreso a tus cuentas. Esto permite que los atacantes, a pesar de tener tu contraseña, no sean capaces de ingresar.

- ⚡Mantén actualizado tus programas y sistema operativo tanto como sea posible. Las actualizaciones siempre vienen con parches y mejoras de seguridad.

⏪ Recordemos:

- Una contraseña se considera segura si no es una palabra o frase relacionada a tu vida personal (cumpleaños, mascota, fecha de nacimiento, nombre, etc).

- Mientras más larga la contraseña, más segura.

- Otra característica de una contraseña segura es que sea una diferente para cada red social o cuenta en Internet (no utilices la misma contraseña para todo).

- En caso quisieras saber si tu contraseña fue filtrada en algún ataque a una aplicación o servicio web lo puedes comprobar en haveibeenpwned.com.

- Un gestor de contraseñas nos facilita la manera de escoger contraseñas seguras. Existen opciones gratuitas como LastPass, Firefox Lockwise pero también otras muy buenas de pago como 1Password.

- La autenticación en dos pasos nos permite adicionar una segunda capa de seguridad para acceder a nuestras cuentas en Internet. Esto significa que incluso cuando alguien conozca tu contraseña, no les será posible acceder a tus cuentas.

Según la configuración, este factor puede ser un código enviado al teléfono celular o correo electrónico. En otras ocasiones es posible tener una aplicación a manera de Token. Para este último caso tenemos alternativas como Authenticator de Google, Microsoft Authenticator o Authy.

Como activista, tienes derecho a existir en Internet y utilizarla libremente y de manera segura. Lamentablemente, puede que te encuentres con formas de violencia como éstas, que buscan entorpecer tu trabajo:

- La captura de tu contraseña por medio de phishing

- Acoso y amenazas de violencia física o sexual

- Acoso coordinado a activistas

- Acceso no autorizado a dispositivos

- Robo de identidad en redes sociales

- Monitoreo o vigilancia del gobierno

- Comunicaciones que pueden ser interceptadas

- Robo de dispositivos

Y otras formas de violencia que ponen en riesgo la integridad de las y los miembros de la colectiva con la que activas.

Por eso es tan valioso saber sobre seguridad digital. Te permite cuidarte de estas formas de violencia, proteger tu identidad, cuidar a tu comunidad y sobre todo – asegurarte de que el importante trabajo que realizas sea sostenible a lo largo del tiempo.

👈En esta sección encontrarás una descripción de cada amenaza, junto a recomendaciones y herramientas para mitigar estas amenazas.

📝A diferencia de un plan, un protocolo es un conjunto de medidas o acciones relacionadas con la seguridad digital que están conectadas a una actividad o proceso específico dentro de una organización o colectivo. Los protocolos son prácticas continuas que siguen vigentes incluso cuando un plan de seguridad digital se ha implementado por completo, y evolucionará con el tiempo en respuesta a los cambios que implementes en tu organización.

¿Cuándo debo crear mi protocolo de seguridad digital?

Es recomendable que implementes tu protocolo al mediano plazo, para que identifiques lo que funciona y lo que no y que lo revises cada cierto tiempo (a tu discreción). Recomendamos también que armes el protocolo organizacional de manera colectiva para que refleje las necesidades, intereses, fortalezas y vulnerabilidades de todo tu equipo.

¿Cómo creo mi protocolo de seguridad digital?

Júntate con tu colectiva y contesten juntxs las siguientes preguntas:

- 🖋️Amenazas y riesgos: ¿A qué amenazas y riesgos nos enfrentamos actualmente? ¿A cuál podríamos enfrentarnos potencialmente en el futuro?

- 🖋️Vulnerabilidades identificadas: ¿Cuáles de nuestras prácticas como individuos, o circunstancias como organización, podría exponernos a ser atacados?

- 🖋️Fortalezas y capacidades: Como organización, ¿Con qué capacidades contamos que nos den una ventaja en la respuesta a amenazas y riesgos identificados?

- 🖋️Acciones para mitigar: ¿Qué acciones necesitamos emprender para mitigar riesgos identificados?

- 🖋️Recursos requeridos: ¿Qué recursos (económicos, humanos, etc.) y herramientas necesitamos para implementar estas acciones?

- 🖋️¿Quién debe estar involucradx? ¿Qué áreas o personas dentro de nuestra organización tienen que estar involucradas en la implementación? ¿Se requerirá alguna autorización u otros permisos?

- 🖋️Plan de monitoreo: ¿Cómo sabremos que las acciones están funcionando? ¿Cómo identificar los obstáculos? ¿Qué tan seguido revisaremos este protocolo?

Con toda esta información, podrás diseñar protocolos concretos para cada tipo de amenaza.

📝Un plan de seguridad digital es el conjunto de medidas que tomará una persona o colectiva para mejorar su seguridad digital. El plan debe estar basado en nuestro perfil de riesgos y enfocado en crear respuestas y soluciones para atenderlos.

| No hay una opción perfecta para la seguridad. No todxs tienen las mismas prioridades, preocupaciones o acceso a los recursos. En esa línea, tu plan de acción te permitirá planificar la estrategia adecuada: equilibrando la conveniencia, el costo y la privacidad — elementos centrales a la hora de elaborar tu plan. |

¿Cómo armo mi plan?

Para armar tu plan debes tomar nota de todo lo que te gustaría hacer para mitigar las amenazas que tu colectiva y tú experimentan. Para cada amenaza, pregúntate: ¿Qué puedo hacer para abordar un riesgo y / o evitar que ocurra?

Ten en cuenta tus capacidades y si tienes restricciones financieras, técnicas o sociales.

| Recuerda que las medidas que tomes para abordar tu amenaza pueden ser divididas en reactivas y proactivas. Por ejemplo, si lo que quiero es una medida que atienda a una situación que ya ocurrió y mitigue los riesgos más inmediatos, buscaría una solución reactiva. Pero si quiero anticiparme a una posible situación de riesgo a futuro, buscaré una medida proactiva. |

¿Por qué tener un plan de seguridad digital?

- 🤓Te permite tomar pasos concretos para reducir los riesgos a los que está expuesta tu colectiva, y así proteger su información y a tu comunidad.

- 🤓Tener un plan de acción le puede dar tranquilidad y serenidad a quienes manejan las redes sociales y tecnologías de tu organización.

- 🤓Te da ideas y crea una base sólida para diseñar un protocolo de seguridad digital para tu organización que puedes implementar de manera sistemática.

📝Un modelo de riesgos es una herramienta que te permite medir y evaluar las amenazas que vives en el ámbito digital. Te sirve para conocer el perfil de riesgo de tu organización, y así determinar el tipo de protección que necesitas para cuidar tu información.

¿Qué tan seguido debería modelar mis riesgos?

Es recomendable hacer un modelado de riesgos cada cierto tiempo – puede ser cada 3 ó 6 meses, ó cada año. Depende de qué tanto cambie el panorama de seguridad digital de tu colectiva.

| Recuerda tomarte un descanso cuando estés mapeando esta información. Este es un proceso en el que las personas involucradas estarán expuestas a situaciones de recordar amenazas y esto podría perturbar el bienestar individual y grupal. Recomendamos prestar mucha atención a nuestro sentir propio y el de los demás y cuidarse mucho en este proceso. |

¿Cómo creo un modelo de riesgos?

Para crear tu modelo de riesgo y conocer el perfil de riesgo de tu organización debes identificar lo siguiente:

💎1. Identifica qué es lo que quieres proteger o tus activos: Estos son los datos o información que quieres proteger porque pone en riesgo a tu organización o a tu comunidad. Recuerda que la información que guardas en tus dispositivos o que compartes en tus redes sociales puede revelar mucho sobre ti y las personas que quieres cuidar.

💎2. Identifica de quién quieres proteger a tus adversarios: las personas, organizaciones o comunidades que quieren hacerte daño y buscan censurar, bloquear o detener tu activismo por diferentes motivos. Un adversario puede ser una ex pareja, una colectiva organizada, o el gobierno.

💎3. Identifica la capacidad de tus adversarios: o los recursos económicos, sociales y tecnológicos que tiene tu adversario. Existen diferentes niveles de adversario de acuerdo a sus capacidades:

💥 Adversarios poco sofisticados. Usuarios comunes sin conocimiento profundo de tecnología, pero que buscan hacer daño social o emocional. Por ejemplo, usan redes sociales de manera convencional, pero las utilizan para hacer comentarios agresivos o enviar mensajes directos a quienes no piensen como ellos. Pueden ser compañeros de trabajo, de estudio, roommates, etc.

💥 Medianamente sofisticados. Estas personas saben cómo utilizar herramientas para realizar ataques menores a páginas web y podrían tener acceso a información sensible a partir de su círculo social o laboral. Por ejemplo, un empleado de una empresa de telecomunicaciones podría acceder al registro de llamadas o consultar a quién le pertenece un número celular gracias a su posición.

💥 Muy sofisticados. Este adversario tiene mucho alcance y muchos recursos. Por ejemplo, el gobierno puede adquirir o desarrollar herramientas para la vigilancia de activistas o un miembro de la Policía podría solicitar acceso a la ubicación de tu celular en los últimos tres meses sin necesidad de una orden judicial (DL 1182). Mayor información en hiperderecho.org/dl1182.

💎4. Identifica las amenazas o los ataques: incidentes o cualquier evento que tus adversarios podrían llevar a cabo para amenazar la seguridad de nuestros activos y la posible consecuencia de esta amenazas.

| ¡Tomen un enfoque de género cuando identifiquen amenazas! Asegúrense de identificar los ataques específicos que como activistas feministas que trabajan en defensa de mujeres, disidencias, y la comunidad LGTBIQ+, podrían recibir. |

💎5. Mide el riesgo o la posibilidad de que una amenaza se vuelva realidad.

¿Cómo mido el riesgo de mi amenaza?

La organización Level-Up nos sugiere un gran método:

1. Identifica la probabilidad de que esa amenaza ocurra y se convierta en realidad. Para evaluar la probabilidad hay que tomar en cuenta factores técnicos y sociales. Toma en cuenta el género y la defensa de los derechos humanos como factores de riesgo. Para medir las probabilidades de estos riesgos, formula una escala simple de 1 a 5, donde 5 equivale a una probabilidad «Muy alta» de que el riesgo podría convertirse en real y 1 es una probabilidad «Muy baja.»

| Si no estás segura, puedes revisar tu ficha de documentación de incidentes para notar si es algo que pasa frecuentemente. |

2. Determina el impacto que estas amenazas tendrían sobre una persona, organización, ó colectiva si una amenaza se hiciera realidad y cuál sería su reacción. Crea una escala para medir el impacto; esta puede ser otra escala cuantitativa (numérica) similar a la que se utilizó para medir la probabilidad, o puede ser una escala cualitativa (descriptiva).

| La naturaleza de un impacto y su gravedad dependen de una serie de factores externos. Por ejemplo, una amenaza puede impactar poco la seguridad de información, pero puede impactar mucho la salud mental de tus compañeras. Eso ya la hace urgente de atender. Debes decidir en qué quieres enfocarte, priorizando el bienestar de tu comunidad. |

Este análisis te permitirá saber cuales son las amenazas en las que te tienes que enfocar. Prioriza las que sean más probables, las que crearían un mayor estrés sobre tus compañeras, y las que generen mayor impacto sobre la seguridad de tu información.

¿Por qué debería utilizarla?

- 🧚♀️ El modelo de riesgos nos permite identificar de manera proactiva las amenazas a las que queremos darle prioridad en nuestros planes o protocolos de seguridad digital.

- 🧚♀️Es una oportunidad para planear y tomar decisiones conjuntas sobre cómo abordaremos estas amenazas y crear estrategias de respuesta y prevención. ¡El diálogo y la construcción colectiva de la seguridad digital es muy importante!

- 🧚♀️Es una herramienta que te permitirá cuidar a tu equipo y manejar el nivel de estrés que generan las amenazas de seguridad digital. Cuando hagan un modelo de riesgos, asegúrense de tomar intervalos frecuentes y recordar que este proceso les ayudará a enfrentar riesgos en el futuro.

¿Cuándo debería utilizarla?

Es importante utilizar esta herramienta una vez que los sucesos ya han ocurrido. Idealmente, inmediatamente después de un incidente o unos días después como máximo, de modo que puedes documentar cómo esto les afectó a les integrantes de tu colectiva y a ti. En ese sentido es una medida de tipo reactiva porque se enfoca en registrar sucesos ya acontecidos.

¿Por qué debería utilizarla?

⭐ 1. Documentar los incidentes convierte a las amenazas digitales en algo real, que podemos ver y podemos medir. Esto nos ayuda a luchar contra la normalización de la violencia.

⭐2. Nos invita a generar el hábito de conservar evidencia de los incidentes que más adelante nos pueden servir para reportar los incidentes ante las plataformas intermediarias, o denunciarlas ante las autoridades.

⭐ 3. Nos permite encontrar patrones de abuso o ataques que de otra manera no te hubieras dado cuenta o que, en general, pasan desapercibidos. Con la información recabada podemos luego diseñar planes de acción y prevención aterrizados en situaciones puntuales.

Crear un plan de seguridad digital es una acción con la cual afirmamos nuestro derecho a pertenecer a Internet 💪

En esta sección te contamos sobre cuatro herramientas o procesos claves para planear tu estrategia de seguridad digital:

- Ficha de documentación de incidentes

- Modelo de riesgos con enfoque de género

- Plan de seguridad digital

- Protocolo organizacional de seguridad digital

La seguridad digital no es una receta que debemos seguir sin cuestionar. Tenemos que integrar lo que funciona para cada una de nosotres. Cuando diseñes tus planes y protocolos de seguridad digital, recuerda adaptarlos a tu contexto y a tus necesidades.

📝Desde una perspectiva holística, la seguridad digital comprende tres dimensiones: la seguridad física, la mental y de autocuidados y, por último, la digital. Apostamos por este enfoque porque implica que aquello que vivimos en Internet también es real y, por tanto, reconoce que los riesgos que vivimos en espacios virtuales fácilmente pueden trasladarse al espacio físico.

💪 Cuidando tu seguridad física. Por ejemplo, si una persona te está acosando en Internet y accede a tus datos personales como tu número de teléfono o tu dirección, se vuelve más probable que esta persona también te acose físicamente. Al proteger tus datos y tu información en el espacio virtual, estás también protegiendo tu seguridad física. También velas por tu tranquilidad y tu derecho a una vida libre de violencia.

💪 Cuidando tu salud emocional. Por ejemplo, pensemos en las labores de las y los organizadores de comunidad. Frente a comentarios violentos, es evidente que esta persona cargará con el peso y desgaste emocional que supone leer constantemente este tipo de contenido. Darle herramientas de seguridad digital que alivien su trabajo de moderación y que bloquee comentarios que le pueden afectar, es una manera de cuidar su salud mental.

En este sentido, la seguridad digital holística nos permite construir una Internet centrada en el bienestar, sobre todo en el de aquellas personas que están en la primera línea de defensa y, por lo tanto, se ven constantemente vulneradas en espacios virtuales.

Lamentablemente, Internet es un espacio donde las mujeres, las disidencias sexuales y las activistas se sienten inseguras. Por eso, no podemos hablar de una internet segura sin mencionar el enfoque de género.

💜 Esta perspectiva nos lleva a fijar la mirada sobre cómo las mujeres, los cuerpos e identidades femeninas y quienes no se rigen por la cis-heteronormatividad, experimentan mayores y determinados riesgos en línea. También nos permite reflexionar sobre cómo esta violencia está normalizada en espacios digitales a partir de la vigencia de estereotipos, roles y valoraciones de género que norman sobre la identidad, orientación y expresión sexual de las personas.

💜 La seguridad digital con enfoque de género nos invita a adoptar una serie de medidas, hábitos y herramientas para mitigar amenazas de las que son blanco poblaciones que han sido históricamente discriminadas sobre la base del género; como mujeres en su diversidad, los activismos feministas y poblaciones LGTBIQ+. Manteniendo a salvo nuestras cuentas y comunicaciones, así como las de personas que nos acompañan en activismos en línea, hacemos todo lo posible para que lo que compartimos no les exponga a riesgos en Internet.

💜 Otro obstáculo que queremos superar con la educación en seguridad digital es el de la brecha digital de género. Sabemos que las mujeres peruanas tienen menos acceso a Internet que los hombres y están menos representadas en el contenido que se genera y difunde en línea. Tener menos acceso también implica que no estamos generando las habilidades digitales que necesitamos para acceder a recursos de educación, salud y trabajar de manera segura y equitativa en este espacio. Al promover buenos hábitos de seguridad digital, estamos promoviendo medidas para que las mujeres puedan conseguir y garantizar su acceso e igualdad de oportunidades.

La seguridad digital te permite ejercer y proteger tus derechos, entre ellos tres muy importantes:

🤖 Defensa de tu derecho a la libertad de expresión. La libertad de expresión protege nuestro derecho a buscar, recibir y difundir información en igualdad de condiciones. Con seguridad digital, puedes sentar las bases para que grupos históricamente discriminados puedan seguir expresándose y que la difusión de luchas sociales no sean censuradas.

🤖 Derecho a la privacidad. Tienes derecho a buscar información en Internet sin que nadie se entere quién eres o por qué la estás buscando. Tu derecho indica que nadie puede acceder, intervenir ni divulgar información relativa a tu vida privada, familiar, correos electrónicos (o de cualquier tipo) o tu domicilio, a menos de que tú le des permiso. Con la seguridad digital, puedes aprender a proteger tu privacidad para que tu información sea vista solo por quien tú quieres que la vea.

🤖 Derecho a una vida libre de violencia de género. Ya sea en la calle o en Internet, tenemos derecho a una vida libre de violencia de género. Este derecho debe ser protegido a fin de que podamos navegar sin que nadie perturbe nuestra tranquilidad, integridad y seguridad. En la seguridad digital encontramos una primera línea de defensa para evitar que las personas que te quieren hacer daño o causar sufrimiento sobre la base de tu género, no se puedan acercar a ti.

📝Definimos a la seguridad digital como el conjunto de hábitos y decisiones que tomamos para mitigar riesgos asociados al uso de la tecnología. Por si no lo notaste, esta definición no se enfoca en la tecnología, sino en el uso que le damos y las decisiones que tomamos alrededor de ella según nuestro contexto y necesidades. Por eso, aprender sobre seguridad digital implica crear nuevos hábitos, construir nuevos conocimientos y así, tomar decisiones enfocadas en la privacidad y la seguridad. Es una invitación a repensar nuestra relación con Internet.

En esta sección te contamos más sobre qué significa pensar sobre la seguridad digital con un enfoque de género y de derechos humanos.